現在、日本通信が力を入れているモバイルIDS/IDPS。

皆さんがお使いの様々なモバイル端末が遭遇するあらゆるサイバー攻撃や不正侵入を検知して守る技術です。

ただ、皆さんのスマホやタブレットあるいはPCが狙われていると言っても、実際、なかなかピンとこない人も多いのではないでしょうか?

そこで、このコラムでは、当社のモバイルIDS/IDPS「Arxceo」がどのような効果を発揮するのか、具体的な事例を交えて紹介していきます。

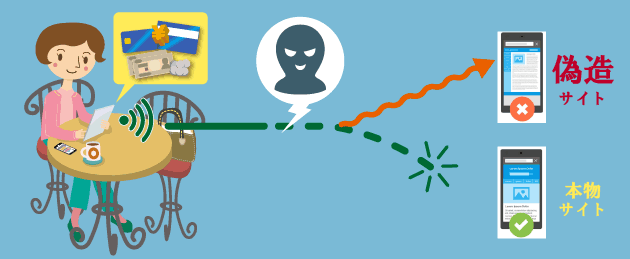

仕事のオフタイムや客先周りの合間などを利用して、カフェで一休みという方、多いのではないでしょうか。ラテでも注文してホッと一息つく、よくある光景ですよね。

仕事モードから解放されたこういうときに案外急に思い出すのが自分個人のお金に関する事柄。同僚に立て替えてもらった飲み会代の支払いや今度の温泉旅行の前金振込など -ネットバンキングの出番です。

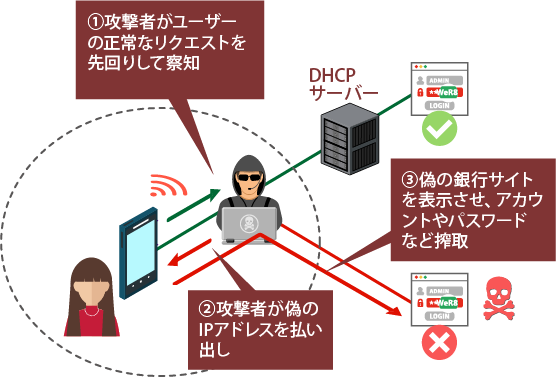

手持ちのモバイルデバイス(例えばタブレット)を使って、WiFiにつなぐのがファーストステップ。このときあなたのタブレットはアクセスポイントのSSIDを検知し、IPアドレスとデフォルトゲートウェイのアドレスを要求します(これをDHCPリクエストと言います)。

通常であれば、アクセスポイント内蔵のDHCPサーバーがこのリクエストに応じて、あなたのタブレットが使用すべきIPアドレスとデフォルトゲートウェイのアドレスを通知するのですが、同じWiFi環境にハッカーが潜んでいるとその所有のPCがあなたのリクエストを先にキャッチし、偽のDHCPサーバーになりすました上で、偽のIPアドレスとデフォルトゲートウェイを通知してきます。

こうなってしまうと、あなたのタブレットから送受信されるパケットは全てハッカーのPCを経由することとなり、本物そっくりの偽の銀行ウェブサイトに転送されてもあなたは全く気づきません(ハッカーはあらゆる銀行の偽サイトをPC内のWebサーバーに用意しているのが普通です)。

以後、あなたが入力する口座番号やパスワードは、そのままハッカーに筒抜けに。このことがどれだけ甚大な被害につながり得るかは十分想像がつくでしょう。

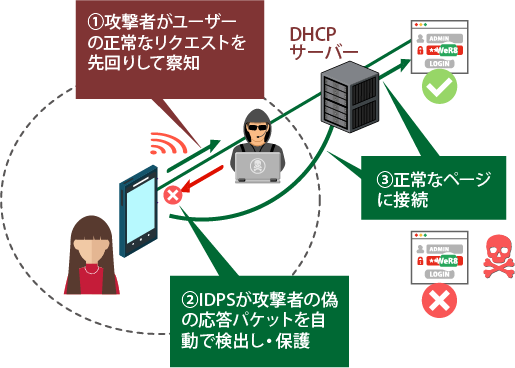

もしあなたのタブレットがArxceoのIDPSで守られていた場合、初めのハッカーの偽DHCP応答パケットはたちどころに見破られ、カフェの真正なサーバーの応答を待った上で、正しいWebページへとつないでくれます。これによって、どこでも安心してモバイルバンキングを利用することが可能となるのです。

無防備の場合

mobile IDPSを入れている場合

WiFiのアクセスポイントを判別するための固有のID名。名前を付けないと、わからなくなってしまうため、すべて固有のIDが振られます。

DHCP(Dynamic Host Configuration Protocol)は、TCP/IPネットワークにおいてホストに設定情報を伝達するための仕組みです。 この場合タブレットがIPアドレスを振られていないので、DHCPサーバが空いているネットワークアドレスを動的に割り当て、設定情報とともにホストに送信します。